Presque inconnus il y a seulement deux ans, les rançongiciels ou ransomware font maintenant partie de notre quotidien. Comment les distinguer et éviter de se faire prendre au piège ? C’est ce qu’un expert a expliqué lors de l’événement MTL Connecte.

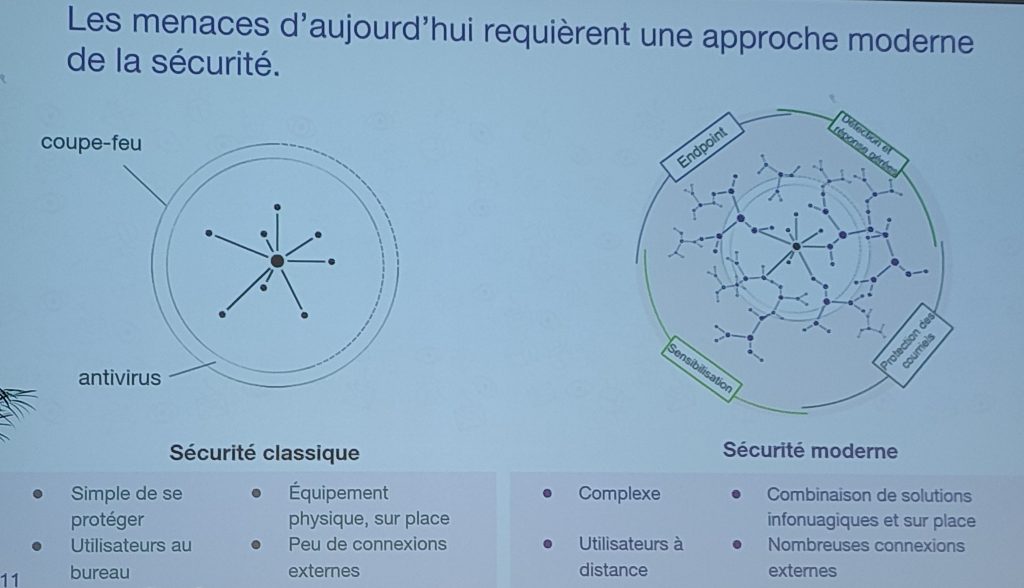

En 2019, lorsqu’on évoquait le sujet de la cybersécurité avec des entreprises et des individus, la plupart d’entre eux connaissaient cette notion, mais ne jugeaient pas nécessaire d’y consacrer des budgets. Un pare-feu et un antivirus sur les ordinateurs, ainsi qu’un senseur pour éviter que les terminaux de données ne surchauffent, c’était largement suffisant à leurs yeux, puisque les stratagèmes d’hameçonnage étaient encore grossiers.

Un an plus tard, pandémie oblige, l’explosion du télétravail a engendré une amélioration notoire des technologies utilisées par les professionnels et les employés… mais aussi des techniques utilisées par les cybercriminels pour les prendre au piège. Il faut dire que presque du jour au lendemain, des données souvent concentrées à l’intérieur d’un même espace – par exemple, un parc d’ordinateurs de bureau – sont soudain devenues accessibles sur des ordinateurs, tablettes et cellulaires individuels disposant d’un wifi personnel.

« C’est un peu comme une maison qui n’aurait eu qu’une porte d’entrée, et qui se retrouverait soudain avec des portes de secours, des fenêtres et des conduits de ventilation où se faufiler », indique Martin Bélanger, directeur national des solutions de sécurité chez TELUS Affaires.

Du pain évidemment béni pour les pirates, qui ont dès lors causé beaucoup plus de dommages à leurs principales victimes, les entreprises, en s’en prenant à leurs télétravailleurs et à des données circulant à travers le nuage (Cloud).

Martin Bélanger, directeur national des solutions de sécurité chez TELUS Affaires

Des statistiques qui font peur

Une étude menée par TELUS avec IDC auprès de centaines d’entreprises canadiennes privées et publiques de plus de 50 employés, qui devrait être publiée bientôt, est indicatrice du danger majeur que représentent aujourd’hui les cybercriminels.

Effectivement, il en ressort qu’au cours de l’année 2020, 83% des organisations ont dû faire face à des tentatives de rançongiciels, alors que seulement 20% d’entre elles avaient rencontré ce problème en 2019.

De plus, 67% de ces mêmes organisations ont avoué avoir été infectées à plus d’une reprise. Et ce qui est encore plus alarmant, c’est que 16% d’entre elles ont déclaré s’être défendues avec succès contre ce piratage… ce qui signifie que 84% n’ont pas réussi à le faire ! « Elles ont donc perdu de l’argent, des données, de la crédibilité et probablement des clients », conclut M. Bélanger.

Le rançongiciel en 2021

Alors que l’on sait déjà que la majorité des entreprises ne retourneront pas à un modèle de travail en présentiel à temps plein, il est fondamental de savoir comment des cybercriminels peuvent aujourd’hui s’en prendre à elles par l’intermédiaire de leur équipe. Parce qu’aujourd’hui, nous sommes tous concernés, les organisations, comme nos voisins de palier ou nous-mêmes.

« À la base, un rançongiciel, c’est tout simplement un logiciel (maliciel) qui demande une rançon. Et la plupart du temps (90% des cas), cette attaque se réalise au moyen d’un courriel d’hameçonnage », explique Martin Bélanger.

Rares sont en effet ceux qui n’ont pas reçu jusqu’à maintenant un courriel portant la mention « urgent », semblant légitime et nous invitant à cliquer sur un fichier attaché ou un lien. Comme l’indique l’expert, « La plupart des erreurs commises par les victimes sont involontaires, par manque de discernement ou de temps. Tout le monde peut se faire avoir, même ceux qui croient qu’ils ne peuvent pas être bernés. Ça a été le cas d’un PDG dont nous avons testé les réflexes en montant, après avoir appris sur ses réseaux sociaux qu’il avait un bateau à une marina, un courriel d’hameçonnage lui annonçant que ce bateau avait subi des dommages et en l’invitant à ouvrir la pièce jointe pour les constater. Et je peux vous dire que j’ai plus de doigts qu’il ne s’est passé de secondes avant qu’il n’ait cliqué sur le lien de piratage! »

Parce que voilà, les techniques utilisées par les cybercriminels pour obtenir des rançons sont nettement plus léchées qu’auparavant. L’expert en cybersécurité en dénote trois principales :

- Le cryptage du système jusqu’à l’obtention d’une rançon réglée sous forme de bitcoins.

- Le vol (avec ou non la menace de publication sur le dark web) de données sensibles que l’on rend une fois la rançon versée.

- L’espionnage ciblé menant au vol et à la manipulation de données sensibles. Dans ce cas de figure, il peut être difficile et long de s’apercevoir de l’escroquerie.

Aperçu de la présentation de Martin Bélanger à MTL Connecte

Se protéger des rançongiciels

De plus en plus d’entreprises et professionnels spécialisés en cybersécurité se côtoient sur le marché et ont des approches différentes pour contrer les rançongiciels. Chez TELUS, le système anti-ransomware comprend par exemple quatre niveaux de sécurité :

Un premier filet de sécurité, le Endpoint, consiste à sécuriser les équipements. Les endpoints sont les points d’entrée des réseaux informatiques, à savoir tous les appareils électroniques connectés comme les ordinateurs, les portables, les tablettes et les cellulaires.

Un deuxième niveau est lié à la détection des utilisateurs. On vérifie ainsi si les utilisateurs se connectent à un endroit et à des heures crédibles. Si par exemple, un utilisateur qui vit et travaille d’ordinaire à Montréal se connecte soudain à trois heures du matin en Afrique subsaharienne, il est possible que son ordinateur ait été infecté.

Un troisième filet repose sur le tri automatisé des courriels, afin d’éviter que des messages porteurs de rançongiciels s’y glissent.

Enfin, et c’est semble-t-il la formule la plus efficace, on peut sensibiliser ses collègues ou son équipe en testant leurs réflexes avec de faux rançongiciels, puis en les formant à leur détection.

Que faire si on est attaqué par un rançongiciel ?

Aucun système de protection contre les rançongiciels, aussi sophistiqué soit-il, n’est parfait. Alors nous sommes tous à risques de voir nos équipements informatiques et connectés infectés un jour ou l’autre. Que faire à ce moment-là ?

Martin Bélanger a établi une liste d’étapes à réaliser dans ce cas de figure :

- Déconnecter immédiatement l’appareil touché pour éviter ou, du moins, freiner la propagation du rançongiciel sur les autres appareils connectés.

- Évaluer si l’appareil peut être réparé et si les données qu’il contenait peuvent être récupérées.

- Changer tous ses mots de passe !!! « Il ne faut d’ailleurs pas attendre qu’un pirate vous attaque avant de le faire. Utiliser des mots de passe trop simples ou similaires sur plusieurs moteurs, c’est une voie d’accès royale pour les cybercriminels. »

- Consulter un professionnel en cybercriminalité et un conseiller juridique avant de verser la rançon. « Ce n’est pas parce qu’on aura récupéré une partie ou l’ensemble des données volées que l’on sera pour autant en sécurité, indique l’expert. En moyenne, 50% des pirates dupliquent les données et s’en resservent quelques mois plus tard. Certains d’entre eux, qui connaissent même le montant maximal de remboursement des cyberassurances de leurs victimes, sont même capables de planifier des rançongiciels en fonction du montant et des délais relatifs à cette assurance. »

- Enfin, afin de prévenir d’autres victimes potentielles, signaler l’attaque au Centre antifraude du Canada et au Centre canadien pour la cybersécurité.

Espérons maintenant qu’avec tous ces éléments en tête, nous pourrons nous défendre plus adéquatement contre une menace qui coûte, ne serait-ce qu’au Québec, des centaines de millions de dollars chaque année.